曾經,個人電腦開機后第一件事就是運行殺毒軟件進行全面掃描,企業機房也以部署龐大的防病毒系統為安全標配。隨著網絡攻擊手段的日益復雜化、隱蔽化和定向化,傳統以特征庫比對為核心的“殺毒軟件”模式已顯得力不從心。今天,信息安全領域正經歷一場深刻變革——我們正從“地毯式轟炸”的殺毒時代,邁入以人工智能、行為分析、威脅情報為核心的“精準防護”新時代。

傳統殺毒軟件的困境主要源于其被動防御的特性。它依賴于已知病毒特征庫的更新,屬于典型的“后知后覺”模式。面對零日漏洞攻擊、高級持續性威脅(APT)、勒索軟件變種以及無文件攻擊等新型威脅,特征庫往往存在滯后性。攻擊者可以通過簡單的代碼混淆、加殼技術就輕易繞過檢測。現代網絡邊界日益模糊,云服務、移動辦公、物聯網設備的普及,使得攻擊面急劇擴大,單一的端點防護已無法覆蓋全局風險。

精準防護時代的核心邏輯,是從“基于特征”轉向“基于行為”和“基于情報”。這并非完全拋棄傳統技術,而是將其融入一個更立體、更智能的防御體系:

- 端點檢測與響應(EDR):不僅記錄可疑行為,更能對整個攻擊鏈進行可視化分析和自動響應,聚焦于“攻擊者做了什么”,而非僅僅“文件是什么”。

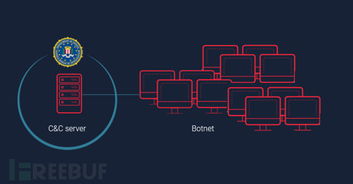

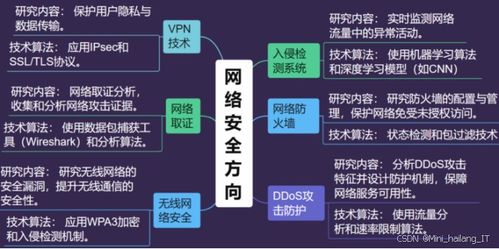

- 網絡流量分析(NTA):通過監控網絡流量中的異常模式和通信行為,發現潛伏的橫向移動、數據外傳等內部威脅,彌補端點防護的盲區。

- 威脅情報驅動:整合全球實時威脅情報,將IP、域名、文件哈希等威脅指標與本地數據關聯,實現對外部攻擊的“預警”而非“事后告警”。

- 用戶與實體行為分析(UEBA):利用機器學習建立用戶、設備、應用的行為基線,敏銳識別偏離基線的異常活動(如合法賬號在異常時間訪問敏感數據),有效防范內部威脅和憑證竊取攻擊。

- 安全編排、自動化與響應(SOAR):將分散的安全工具、流程通過劇本(Playbook)串聯,實現告警分流、事件調查和響應動作的自動化,極大提升安全運營效率。

這一轉型對“網絡與信息安全軟件開發”提出了全新要求。開發者需要具備更復合的知識背景:

- 對攻防技術的深度理解:必須像攻擊者一樣思考,熟悉各種攻擊戰術、技術和流程(MITRE ATT&CK框架成為必備知識)。

- 大數據與AI技術能力:處理海量日志、進行實時行為分析,離不開機器學習、深度學習模型的開發與優化。

- 云原生與微服務架構:安全產品本身需要適應云環境,具備彈性伸縮、API優先、容器化部署的特性。

- 跨域集成能力:安全不再是孤立產品,而需要能與各類IT系統(如SIEM、CMDB、ITSM)無縫集成,形成協同防御生態。

信息安全軟件將不再是單一的“守護進程”,而是一個覆蓋“云、網、端、數、人”的智能免疫系統。它能夠進行持續監測、風險預測、自動研判和協同響應,實現從被動防御到主動防御、從靜態防護到動態自適應的根本轉變。安全防護的顆粒度將細化到每一次API調用、每一條數據訪問、每一個用戶會話。

因此,宣稱“殺毒軟件過時”并非否定其歷史價值,而是宣告一個舊范式的落幕。在精準防護時代,安全的核心是“看見”和“響應”的能力——看見隱藏的威脅,并快速、精準地化解風險。這對軟件開發者和安全團隊而言,既是嚴峻挑戰,更是開啟下一代網絡安全宏偉藍圖的戰略機遇。